VoltSchemer cũng có thể được sử dụng để gây hư hỏng vật lý cho thiết bị di động và làm nóng các vật dụng gần bộ sạc đến nhiệt độ trên 536F (280C).

Một bài báo kỹ thuật được ký bởi các nhà nghiên cứu tại Đại học Florida và CertiK mô tả VoltSchemer là một cuộc tấn công lạm dụng nhiễu điện từ để thao túng hành vi của bộ sạc.

Để chứng minh cuộc tấn công, các nhà nghiên cứu đã tiến hành thử nghiệm trên 9 bộ sạc không dây bán chạy nhất trên toàn thế giới, làm nổi bật những lỗ hổng bảo mật của các sản phẩm này.

Điều gì khiến những cuộc tấn công này có thể xảy ra?

Hệ thống sạc không dây thường sử dụng trường điện từ để truyền năng lượng giữa hai vật thể, dựa trên nguyên lý cảm ứng điện từ. Trạm sạc chứa một cuộn dây phát, trong đó dòng điện xoay chiều chạy qua để tạo ra từ trường dao động và điện thoại thông minh chứa một cuộn dây thu thu năng lượng từ từ trường và chuyển đổi thành năng lượng điện để sạc pin.

Những kẻ tấn công có thể thao túng điện áp được cung cấp trên đầu vào của bộ sạc và tinh chỉnh dao động điện áp (nhiễu) để tạo ra tín hiệu nhiễu có thể làm thay đổi đặc tính của từ trường được tạo ra.

Thao tác điện áp có thể được thực hiện bằng một thiết bị xen kẽ, không yêu cầu sửa đổi vật lý đối với bộ sạc hoặc lây nhiễm phần mềm trên điện thoại thông minh.

Các nhà nghiên cứu cho biết tín hiệu nhiễu này có thể cản trở quá trình trao đổi dữ liệu định kỳ giữa trạm sạc và điện thoại thông minh, cả hai đều sử dụng bộ vi điều khiển để quản lý quá trình sạc, làm ‘méo’ tín hiệu nguồn và làm hỏng dữ liệu truyền đi với độ chính xác cao.

Về bản chất, VoltSchemer lợi dụng các lỗ hổng bảo mật trong thiết kế phần cứng của hệ thống sạc không dây và các giao thức quản lý hoạt động liên lạc của chúng.

Điều này tạo điều kiện cho ít nhất ba hướng tấn công tiềm ẩn cho các cuộc tấn công VoltSchemer, bao gồm quá nhiệt/sạc quá mức, bỏ qua các tiêu chuẩn an toàn Qi và đưa ra lệnh thoại cho điện thoại thông minh đang sạc.

Lừa trợ lý giọng nói và làm nóng điện thoại

Điện thoại thông minh được thiết kế để ngừng sạc sau khi pin đầy nhằm tránh sạc quá mức, điều này được trao đổi với trạm sạc để giảm hoặc cắt nguồn điện.

Tín hiệu nhiễu do VoltSchemer đưa ra có thể cản trở hoạt động giao tiếp này, dẫn đến nguồn điện vẫn được cung cấp ở mức tối đa và khiến điện thoại thông minh đang sạc bị sạc quá mức và quá nóng, gây ra mối nguy hiểm đáng kể.

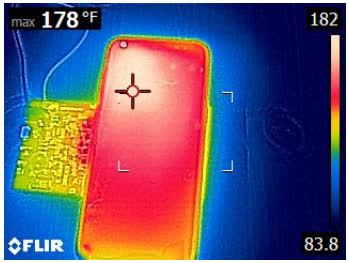

Trong thử nghiệm với thiết bị Samsung Galaxy S8, các nhà nghiên cứu cho biết:

Khi gửi các gói tin (packet) CE để tăng công suất, nhiệt độ tăng lên nhanh chóng. Ngay sau đó, điện thoại đã cố gắng tạm dừng truyền điện bằng cách gửi các gói tin EPT do quá nóng, nhưng nhiễu điện áp do bộ điều khiển điện áp của chúng tôi gây ra đã làm hỏng các packet này, khiến bộ sạc không phản hồi.

Bị nhầm lẫn bởi các gói CE và RP giả, bộ sạc tiếp tục truyền điện, khiến nhiệt độ tăng thêm. Điện thoại tiếp tục kích hoạt nhiều biện pháp bảo vệ hơn: đóng ứng dụng và hạn chế tương tác của người dùng ở 126 F◦ và bắt đầu tắt khẩn cấp ở 170 F (76,7 C). Tuy nhiên, quá trình truyền điện vẫn tiếp tục, duy trì nhiệt độ cao đến mức nguy hiểm, ổn định ở 178 F (81 C).

Quét nhiệt thiết bị được thử nghiệm (arxiv.org)

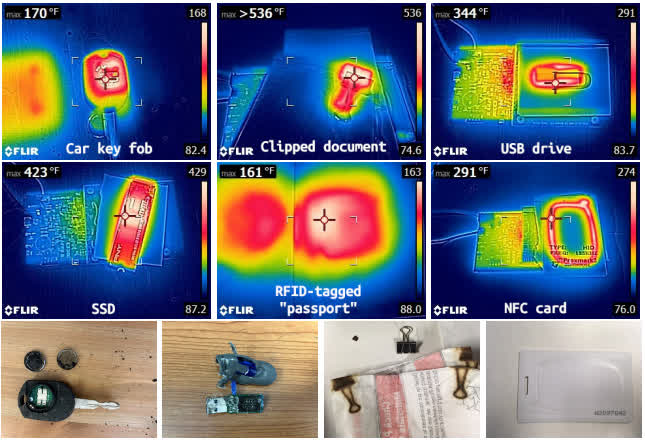

Loại tấn công thứ hai của VoltSchemer có thể bỏ qua các cơ chế an toàn tiêu chuẩn Qi để bắt đầu truyền năng lượng đến các thiết bị không được hỗ trợ ở gần như chìa khóa xe hơi, thẻ USB, chip RFID hoặc NFC dùng trong thẻ thanh toán và kiểm soát truy cập, ổ SSD trong máy tính xách tay và các vật dụng khác ở gần đế sạc.

Bằng cách thử nghiệm với những chiếc kẹp giấy, các nhà nghiên cứu đã làm nóng chúng đến nhiệt độ 536 F (280 C). Các mặt hàng điện tử không được thiết kế để chịu được mức nhiệt này và có thể bị hỏng trong một cuộc tấn công VoltSchemer như vậy.

Quét nhiệt các thiệt bị bị quá nhiệt khi đặt gần đế sạc (arxiv.org)

Trong trường hợp chìa khóa ô tô, cuộc tấn công khiến pin nổ tung và phá hủy thiết bị. Với ổ lưu trữ USB, việc truyền điện áp dẫn đến mất dữ liệu, giống như trường hợp ổ SSD. Kiểu tấn công thứ ba mà các nhà nghiên cứu đã thử nghiệm là gửi lệnh thoại không nghe được cho trợ lý trên iOS (Siri) và Android (Google Assistant).

Các nhà nghiên cứu đã chứng minh rằng có thể đưa ra một loạt lệnh thoại thông qua tín hiệu nhiễu được truyền qua phạm vi của trạm sạc, thực hiện việc bắt đầu cuộc gọi, duyệt trang web hoặc khởi chạy ứng dụng. Tuy nhiên, cuộc tấn công này có những hạn chế nhất định khiến nó có thể không thực tế.

Các thiết bị can thiệp (interposing) tạo ra các dao động điện áp nguy hiểm có thể là bất cứ thứ gì được ngụy trang dưới dạng phụ kiện hợp pháp, được phân phối thông qua nhiều phương tiện khác nhau như quà tặng khuyến mại, bán đồ cũ hoặc thay thế cho các sản phẩm được cho là bị thu hồi.

Những khám phá này làm nổi bật những lỗ hổng bảo mật trong các tiêu chuẩn an toàn và bộ sạc hiện đại, đồng thời khuyến khích những thiết kế có khả năng chống nhiễu điện từ tốt hơn.

Các nhà nghiên cứu đã tiết lộ những phát hiện của họ cho các nhà cung cấp trạm sạc đã được thử nghiệm và thảo luận về các biện pháp đối phó để loại bỏ nguy cơ xảy ra một cuộc tấn công VoltSchemer.